ж–Үз« жҸ’еӣҫ

еҰӮжһңйЎөйқўдёӯйқһеҫ—з”ЁеҶ…иҒ”зҡ„еҶҷжі• пјҢ иҝҳжңүз§Қж–№ејҸ гҖӮеҚійЎөйқўдёӯиҝҷдәӣеҶ…иҒ”зҡ„и„ҡжң¬жҲ–ж ·ејҸж Үзӯҫ пјҢ иөӢеҖјдёҖдёӘеҠ еҜҶдёІ пјҢ иҝҷдёӘеҠ еҜҶдёІз”ұжңҚеҠЎеҷЁз”ҹжҲҗ пјҢ еҗҢж—¶иҝҷдёӘеҠ еҜҶдёІиў«ж·»еҠ еҲ°йЎөйқўзҡ„е“Қеә”еӨҙйҮҢйқў гҖӮ

<script nonce="EDNnf03nceIOfn39fn3e9h3sdfa"> // иҝҷйҮҢж”ҫзҪ®еҶ…иҒ”еңЁ HTML дёӯзҡ„д»Јз Ғ</script> йЎөйқў HTTP е“Қеә”еӨҙзҡ„ Content-Security-Policyй…ҚзҪ®дёӯеҢ…еҗ«зӣёеҗҢзҡ„еҠ еҜҶдёІпјҡContent-Security-Policy: script-src 'nonce-EDNnf03nceIOfn39fn3e9h3sdfa'

ж–Үз« жҸ’еӣҫ

й…ҚзҪ®зӨәдҫӢзӨәдҫӢ 1жүҖжңүеҶ…е®№еқҮжқҘиҮӘз«ҷзӮ№зҡ„еҗҢдёҖдёӘжәҗ (дёҚеҢ…жӢ¬е…¶еӯҗеҹҹеҗҚ)

Content-Security-Policy: default-src 'self'

зӨәдҫӢ 2е…Ғи®ёеҶ…е®№жқҘиҮӘдҝЎд»»зҡ„еҹҹеҗҚеҸҠе…¶еӯҗеҹҹеҗҚ (еҹҹеҗҚдёҚеҝ…йЎ»дёҺCSPи®ҫзҪ®жүҖеңЁзҡ„еҹҹеҗҚзӣёеҗҢ)

Content-Security-Policy: default-src 'self' *.trusted.com

зӨәдҫӢ 3е…Ғи®ёзҪ‘йЎөеә”з”Ёзҡ„з”ЁжҲ·еңЁд»–们иҮӘе·ұзҡ„еҶ…е®№дёӯеҢ…еҗ«жқҘиҮӘд»»дҪ•жәҗзҡ„еӣҫзүҮ, дҪҶжҳҜйҷҗеҲ¶йҹійў‘жҲ–и§Ҷйў‘йңҖд»ҺдҝЎд»»зҡ„иө„жәҗжҸҗдҫӣиҖ…(иҺ·еҫ—) пјҢ жүҖжңүи„ҡжң¬еҝ…йЎ»д»Һзү№е®ҡдё»жңәжңҚеҠЎеҷЁиҺ·еҸ–еҸҜдҝЎзҡ„д»Јз Ғ.

Content-Security-Policy: default-src 'self'; img-src *; media-src media1.com media2.com; script-src userscripts.example.com

еңЁиҝҷйҮҢ пјҢ еҗ„з§ҚеҶ…е®№й»ҳи®Өд»…е…Ғи®ёд»Һж–ҮжЎЈжүҖеңЁзҡ„жәҗиҺ·еҸ–, дҪҶеӯҳеңЁеҰӮдёӢдҫӢеӨ–:

- еӣҫзүҮеҸҜд»Ҙд»Һд»»дҪ•ең°ж–№еҠ иҪҪ(жіЁж„Ҹ "*" йҖҡй…Қз¬Ұ) гҖӮ

- еӨҡеӘ’дҪ“ж–Ү件仅е…Ғи®ёд»Һ media1.com е’Ң media2.com еҠ иҪҪ(дёҚе…Ғи®ёд»Һиҝҷдәӣз«ҷзӮ№зҡ„еӯҗеҹҹеҗҚ) гҖӮ

- еҸҜиҝҗиЎҢи„ҡжң¬д»…е…Ғи®ёжқҘиҮӘдәҺuserscripts.example.com гҖӮ

Content-Security-Policy: default-src https://onlinebanking.jumbobank.com

иҜҘжңҚеҠЎеҷЁд»…е…Ғи®ёйҖҡиҝҮHTTPSж–№ејҸ并仅д»Һonlinebanking.jumbobank.comеҹҹеҗҚжқҘи®ҝй—®ж–ҮжЎЈ гҖӮ

зӨәдҫӢ 5дёҖдёӘеңЁзәҝйӮ®з®ұзҡ„з®ЎзҗҶиҖ…жғіиҰҒе…Ғи®ёеңЁйӮ®д»¶йҮҢеҢ…еҗ«HTML пјҢ еҗҢж ·еӣҫзүҮе…Ғи®ёд»Һд»»дҪ•ең°ж–№еҠ иҪҪ пјҢ дҪҶдёҚе…Ғи®ёJavaScriptжҲ–иҖ…е…¶д»–жҪңеңЁзҡ„еҚұйҷ©еҶ…е®№(д»Һд»»ж„ҸдҪҚзҪ®еҠ иҪҪ) гҖӮ

Content-Security-Policy: default-src 'self' *.mailsite.com; img-src *

жіЁж„ҸиҝҷдёӘзӨәдҫӢ并жңӘжҢҮе®ҡscript-src гҖӮеңЁжӯӨCSPзӨәдҫӢдёӯ пјҢ з«ҷзӮ№йҖҡиҝҮ default-src жҢҮд»Өзҡ„еҜ№е…¶иҝӣиЎҢй…ҚзҪ® пјҢ иҝҷд№ҹеҗҢж ·ж„Ҹе‘ізқҖи„ҡжң¬ж–Ү件仅е…Ғи®ёд»ҺеҺҹе§ӢжңҚеҠЎеҷЁиҺ·еҸ– гҖӮ

дёҠжҠҘдҪ зҡ„ж•°жҚ®еҪ“жЈҖжөӢеҲ°йқһжі•иө„жәҗж—¶ пјҢ йҷӨдәҶжҺ§еҲ¶еҸ°зңӢеҲ°зҡ„жҠҘй”ҷдҝЎжҒҜ пјҢ д№ҹеҸҜд»Ҙи®©жөҸи§ҲеҷЁе°Ҷж—Ҙеҝ—еҸ‘йҖҒеҲ°жңҚеҠЎеҷЁд»ҘдҫӣеҗҺз»ӯеҲҶжһҗдҪҝз”Ё гҖӮжҺҘ收жҠҘе‘Ҡзҡ„ең°еқҖеҸҜеңЁ Content-Security-Policy е“Қеә”еӨҙдёӯйҖҡиҝҮ report-uriжҢҮд»ӨжқҘй…ҚзҪ® гҖӮеҪ“然 пјҢ жңҚеҠЎз«ҜйңҖиҰҒзј–еҶҷзӣёеә”зҡ„жңҚеҠЎжқҘжҺҘ收иҜҘж•°жҚ® гҖӮ

й…ҚзҪ® report-uri

Content-Security-Policy: default-src 'self'; ...; report-uri /my_amazing_csp_report_parser;`жңҚеҠЎз«Ҝ收еҲ°иҜ·жұӮпјҡ{ "csp-report": { "document-uri": "http://example.org/page.html", "referrer": "http://evil.example.com/", "blocked-uri": "http://evil.example.com/evil.js", "violated-directive": "script-src 'self' https://apis.google.com", "original-policy": "script-src 'self' https://apis.google.com; report-uri http://example.org/my_amazing_csp_report_parser" }}Report OnlyCSP жҸҗдҫӣдәҶдёҖз§ҚжҠҘе‘ҠжЁЎејҸ пјҢ иҜҘжЁЎејҸдёӢиө„жәҗдёҚдјҡзңҹзҡ„иў«йҷҗеҲ¶еҠ иҪҪ пјҢ еҸӘдјҡеҜ№жЈҖжөӢеҲ°зҡ„й—®йўҳиҝӣиЎҢдёҠжҠҘ пјҢ д»Ҙ JSON ж•°жҚ®зҡ„еҪўејҸеҸ‘йҖҒеҲ° report-uri жҢҮе®ҡзҡ„ең°ж–№ гҖӮйҖҡиҝҮжҢҮе®ҡ Content-Security-Policy-Report-Only иҖҢдёҚжҳҜ Content-Security-Policy пјҢ еҲҷејҖеҗҜдәҶжҠҘе‘ҠжЁЎејҸ гҖӮ

Content-Security-Policy-Report-Only: default-src 'self'; ...; report-uri /my_amazing_csp_report_parser;еҪ“然 пјҢ дҪ д№ҹеҸҜд»ҘеҗҢж—¶жҢҮе®ҡдёӨз§Қе“Қеә”еӨҙ пјҢ еҗ„иҮӘйҮҢзҡ„规еҲҷиҝҳдјҡжӯЈеёёжү§иЎҢ пјҢ дёҚдјҡдә’зӣёеҪұе“Қ гҖӮжҜ”еҰӮпјҡContent-Security-Policy: img-src *;Content-Security-Policy-Report-Only: img-src ‘none’; report-uri http://reportcollector.example.com/collector.cgiиҝҷйҮҢеӣҫзүҮиҝҳжҳҜдјҡжӯЈеёёеҠ иҪҪ пјҢ дҪҶжҳҜ img-src ‘none’ д№ҹдјҡжЈҖжөӢеҲ°е№¶дё”еҸ‘йҖҒжҠҘе‘Ҡ гҖӮ

жҺЁиҚҗйҳ…иҜ»

- еӣҪдә§ж“ҚдҪңзі»з»ҹзҡ„жӣҷе…үпјҹDeepinзі»з»ҹдёәд»Җд№Ҳиў«еӨ§е®¶зңӢеҘҪ

- з”өи„‘иЈ…дәҶ360д№ӢеҗҺдёәд»Җд№Ҳи¶ҠжқҘи¶ҠеҚЎдәҶпјҹз”өи„‘е°ҸеҢ ж•ҷдҪ еҰӮдҪ•дјҳеҢ–360

- дёәд»Җд№ҲзҰҸе…Ӣж–Ҝи·‘й«ҳйҖҹзЁіпјҹ

- ж·ұе…Ҙжө…еҮәReact.js жҖ§иғҪеҲҶжһҗ

- жӣји’Ӯ科尔дёәд»Җд№ҲеҸ«зәўиҢ¶пјҹ[зәўиҢ¶]

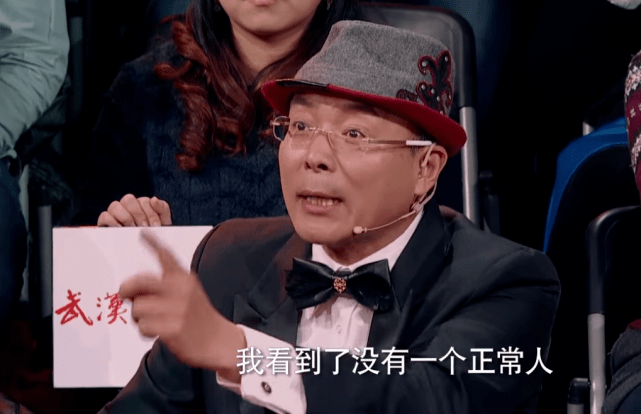

- вҖңдёҮдәәз©әе··вҖқдёӯдёәд»Җд№ҲиЎ—дёҠжІЎжңүдёҖдёӘдәәпјҹ

- е–қжҙӣзҘһиҠұиҢ¶иҰҒеӨҡд№…зҘӣж–‘,еҠһе…¬е®ӨзҷҪйўҶдёәд»Җд№ҲиҰҒеёёе–қиҠұиҢ¶

- дёәд»Җд№ҲиҜҙиҸҠиҠұиҢ¶е№¶дёҚжҳҜдәәдәәйғҪйҖӮеҗҲе–қ,е–қиҸҠиҠұиҢ¶зҡ„еҘҪеӨ„

- дёәд»Җд№ҲиҙЎиҢ¶йғҪжҳҜдёӯе°ҸеҸ¶з§Қ

- еңЁеҠһе…¬е®Өеёёе–қиҝҷеӣӣз§ҚиҠұиҢ¶,еҠһе…¬е®ӨзҷҪйўҶдёәд»Җд№ҲиҰҒеёёе–қиҠұиҢ¶

![[дёүиЁҖиҙўз»Ҹ]еҚҺдёәжүӢжңәеӣҪйҷ…еёӮеңәжңүиЎ°йҖҖпјҢд»»жӯЈйқһйҰ–и°ҲHMSпјҡи·ҹиӢ№жһңи°·жӯҢжҜ”е·®и·қеӨ§](https://imgcdn.toutiaoyule.com/20200422/20200422155316263712a_t.jpeg)